شبکه DMZ چیست و چه کاربردی دارد؟

فعالیت در اینترنت و تعامل با وبسایتهای مختلف و کاربران فراوان، همیشه احتمال قرارگیری در معرض آسیب را به همراه دارد. به عبارتی دیگر، همانطور که برای عبورومرور در خیابان باید مراقب خود و وسایلمان باشیم، عبورومرور در اینترنت نیز نیازمند مراقبت است.

برخی مراقبتها فردی است که هرکس باید دانش نسبی از آن داشته باشد. برای مثال، یکی از مهمترین نکتههای مراقبتی کلیک نکردن روی لینکهای ناشناس در اینترنت است. برخی دیگر از مراقبتها سازمانی است و بر اساس آن یک سازمان باید از دادههای خود در برابر نفوذ هکرها حفاظت کند. این مسئله بهخصوص برای سازمانهایی که شبکهی داخلیشان با شبکهی اینترنت ارتباط مستقیم دارد، مهمتر است. برای دستیابی به امنیت اطلاعاتی سازمانها روشهای مختلفی را بهکار میگیرند. یکی از این روشها استفاده از شبکه DMZ است؛ اما شبکهی DMZ چیست؟ در این مقاله قصد داریم چگونگی سازوکار شبکهی DMZ را بررسی کنیم و کاربردهای آن را برشماریم. مثل همیشه با زومیت همراه باشید.

- شبکه DMZ چیست؟

- شبکهی DMZ چگونه کار میکند؟

- مزایا و معایب راهاندازی شبکه DMZ

- طراحی و ساختار شبکهی DMZ

- کاربرد شبکهی DMZ

- هاست DMZ چیست؟

شبکهی DMZ چیست؟

شبکهی DMZ بهطور خلاصه نوعی زیر شبکهی محافظ است که بهعنوان پل ارتباطی بین یک شبکهی ایمن داخلی با شبکهی غیرایمنی مثل اینترنت عمل میکند و علاوهبر حفظ امنیت شبکه داخلی ممکن است برخی خدمات همگانی شبکهی داخلی را در بستر شبکهی خارجی ارائه کند.

برای ارائهی درک بهتر چیستی شبکهی DMZ اجازه دهید با مثالی ملموس پیش برویم. احتمالاً تاکنون در فیلمهای علمی-تخیلی با موضوع فضا و نجوم دیدهاید که فضانوردان برای ورود و خروج از سفینه چه فرایندی را طی میکنند. آنها برای خروج از سفینه زمانی که خارج از جوّ زمین قرار دارند، ابتدا باید وارد اتاقک مخصوصی شوند که جدا از محیط اصلی سفینه است، سپس با بستن در داخلی، شرایط جوّی و فشار هوا تنظیم میشود و بعد از آن در خروجی بیرونی باز میشود تا بتوانند بهصورت کامل از سفینه خارج شوند.

شبکهی DMZ در واقع، مانند اتاقک ورودوخروج سفینه عمل میکند و با ایجاد یک منطقهی امن، ارتباط شبکهی داخلی سازمانها را با شبکهی اینترنت فراهم میکند. نام شبکهی DMZ برگرفته از عبارت «Demilitarized Zone» که بهصورت سرواژه نوشته میشود. در اصل عبارت DMZ یا همان منطقه غیرنظامی برای تعریف خطوط مرزی بین دو کشور در علوم جغرافیایی و سیاسی به کار میرود که وارد فناوری شده است. شبکهی DMZ مهمترین کاربردش افزودن یک لایه امنیتی بیشتر به شبکهی اصلی است تا از نفوذ هکرها و مهاجمان و دسترسی به اطلاعات حساس شبکهی اصلی جلوگیری کند.

در بیان تخصصی، شبکهی DMZ در دسته شبکههای Primeter قرار میگیرد که محیطی را ایجاد میکند تا ارتباط بین شبکهی تأییدشده و شبکهی تأییدنشده برقرار شود. هدف نهایی شبکهی DMZ این است که با حصول اطمینان از امنیت شبکهی خصوصی محلی، امکان دسترسی سازمان به شبکههای تأییدنشده نظیر اینترنت را فراهم کند. سازمانها اغلب خدمات و منابع خارجی مثل سرورهای سامانه نام دامنه (DNS)، پروتکل انتقال فایل (FTP)، خدمات ایمیل، پروکسی و خدمات صدا روی پروتکل اینترنت (VoIP) و سرور وب را در زیرشبکهی DMZ قرار میدهند.

این سرورها و منابع بهصورت ایزولهشده راهاندازی میشوند و به شبکهی محلی (LAN) دسترسی محدود دارند تا از طریق اینترنت در دسترس باشند؛ اما شبکهی محلی داخلی غیرقابلدسترسی باشد. این فرایند در نهایت منجر میشود که هکرها برای نفوذ به شبکهی داخلی و دسترسی به دادههای سازمان شانس کمتری داشته باشند.

شبکهی DMZ چگونه کار میکند؟

کسبوکارهایی که برای تعامل با مشتریان خود وبسایت دارند، باید سرور وب را از طریق اینترنت در دسترس آنها قرار دهند تا ارتباط از طریق وبسایت میسر شود. انجام این کار باعث میشود که تمام شبکهی داخلی سازمان نیز در معرض خطر قرار گیرد.

بنابراین، برای جلوگیری از خطرات احتمالی سازمان باید از شرکتهای ارائه دهندهی خدمات هاستینگ درخواست کند که وبسایت یا سرور عمومی سازمان را با امکان حفاظت دیوار آتشین میزبانی کنند؛ اما این مسئله باعث خواهد شد عملکرد وبسایت تحت تأثیر قرار بگیرد. از این رو، بهجای این کار، بهتر است سرورهای عمومی را که در دسترس کاربران قرار میگیرند، بهصورت جداگانه و ایزوله روی یک شبکهی مستقل میزبانی کرد. این شبکهی جدید که ایزوله شده، همان شبکهی DMZ نام دارد.

شبکهی DMZ بین اینترنت و شبکهی خصوصی سازمان حائل ایجاد میکند، فضای ایزوله شدهی شبکهی DMZ مجهز به دیوارهای آتشین و دروازههای امنیتی است که ترافیک بین شبکهی DMZ و شبکهی محلی را تحت نظر دارد. سرور DMZ بهصورت پیشفرض مجهز به دروازهی امنیتی دیگری است که از آن در برابر ترافیک ورودی از شبکههای خارجی مثل اینترنت محافظت میکند.

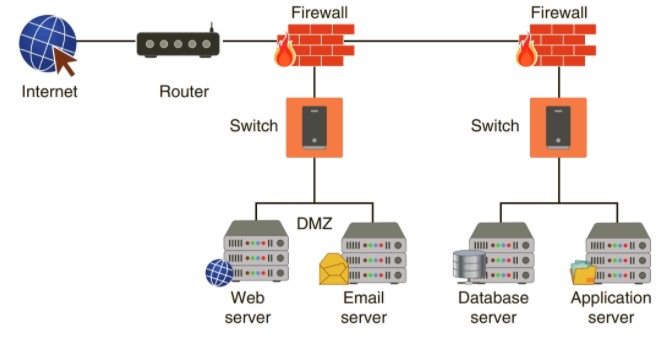

بهبیانی دیگر، شبکهی DMZ در بهترین حالت بین دو دیوار آتشین راهاندازی میشود؛ بنابراین در ابتدا فایروال شبکهی DMZ مطمئن میشود که بستههای ورودی از شبکهی خارجی توسط فایروال دیگر نیز بررسی شوند و بعد از آن به سرورهایی که در شبکهی DMZ میزبانی میشوند دسترسی پیدا کنند. بدین ترتیب حتی اگر هکری با اقدامات پیچیده بتواند اولین فایروال را دور بزند، باید قبل از اینکه امکان آسیب رساندن به شبکهی داخلی سازمان داشته باشد، به سرویسهای نفوذناپذیر DMZ دسترسی پیدا کند.

حتی اگر هکر با عبور از فایروال اول بتواند به یکی از سیستمهای شبکهی DMZ نفوذ کند و کنترل آن را در دست بگیرد، همچنان دسترسی به اطلاعات حساس سازمانی میسر نیست. زیرا هشدار نفوذ به سیستم بهصدا درمیآید و فایروال داخلی و شبکهی محلی از این نفوذ باخبر خواهند شد.

بعضی سازمانها برای رعایت قوانینی، مثل قانون HIPAA گاهی اوقات در شبکهی DMZ سرور پروکسی نصب میکنند. این سرور آنها را قادر میسازد تا بهراحتی فعالیتهای هر کاربر را نظارت و ضبط کنند، فیلتر محتوای وب را متمرکز کنند و در نهایت مطمئن شوند که کارکنان از سیستم برای دسترسی به سیستم استفاده میکنند.

مزایا و معایب راهاندازی شبکهی DMZ

پیشتر دربارهی مزیت اصلی شبکهی DMZ و اینکه چگونه یک لایهی امنیتی پیشرفته روی شبکهی اصلی ایجاد میکند نکاتی را یادآور شدیم. اما، این نوع شبکهها علاوهبر ایجاد حائل بین شبکهی خارجی و شبکهی محلی چه ویژگی امنیتی دیگری فراهم میکند؟ دیگر مزایای امنیتی شبکهی DMZ عبارتاند از:

۱- ایجاد کنترل دسترسی (Access Control): کسبوکارها میتوانند امکان دسترسی به خدمات مختلف را از طریق اینترنت برای کاربران در خارج از محیط شبکهی خود فراهم کنند. شبکهی DMZ شرایط دستیابی به این قبیل خدمات را درحالی بهوجود میآورد که فرایند بخشبندی شبکه را نیز اجرا میکند تا مسیر نفوذ به شبکهی خصوصی را برای کاربران تأییدنشده دشوار کند. از سوی دیگر، همانطور که قبلاً گفته شد، با تعبیهی سرور پروکسی در شبکهی DMZ میتوان گردش ترافیک داخلی را متمرکز کرد و نظارت و ضبط ترافیک را تسهیل کرد.

۲- جلوگیری از اجرای پویشگر آسیبپذیری و عملیات شناسایی شبکه: وجود شبکهی DMZ مانند حائلی بین شبکهی اینترنت و شبکهی محلی عمل میکند و همین امر باعث خواهد شد که هکرها نتوانند نخستین مرحله برای اجرای حملات، یعنی شناسایی آسیبپذیریهای شبکه را پشتسر بگذارند. سرورهای شبکهی DMZ در معرض دسترسی عموم قرار دارند؛ اما با وجود فایروال تعبیهشده اجازهی واکاوی درون شبکهی داخلی را به هکرها نمیدهند. حتی اگر هکری به یک سیستم در شبکهی DMZ ورود کند، همچنان قادر نیست عملیات پویش آسیبپذیریها را با موفقیت بهسرانجام برساند.

۳- جلوگیری از حملهی جعل آیپی: هکرها ممکن است با جعل آدرس آیپی، هویت یک دستگاه تأیید شده را جعل کنند و به سیستمهای شبکهی محلی نفوذ کنند. در اینجا شبکهی DMZ میتواند تلاش برای جعل هویت را کشف و متوقف کند، زیرا برخی سرویسهای موجود در آن قادر هستند مشروعیت آیپی آدرسها را مورد بررسی قرار دهند. سرویسهای موجود در شبکهی DMZ شامل سرورهای DNS، سرورهای FTP، سرورهای ایمیل، سرورهای پروکسی و سرورهای وب میشود.

شبکهی DMZ مانند هر چیز دیگری اشکالاتی دارد که البته نسبتبه مزایایی که ارائه میکند، به چشم نمیآیند. بعضی از معایب شبکهی DMZ را میتوان در سه مورد طبقهبندی کرد:

۱- نبود حفاظت داخلی: اگرچه وجود شبکهی دیامزی از نفوذ حملات خارجی جلوگیری میکند؛ همچنان کارمندان و کاربران تأییدشدهی سیستم نیز قادر خواهند بود که به اطلاعات حساس نفوذ کنند.

۲- حس کاذب امنیت: همانطور که فناوری توسعه مییابد، راههای اعمال نفوذ به فناوری نیز بهعنوان بخش تاریکی از فناوری پیشرفته میشوند. بنابراین، حتی با راهاندازی شبکهی DMZ، سرورها همیشه در امان نیستند و بهتر است تمام محیط شبکهها در تمام بخشها بهصورت دورهای کنترل شوند.

۳- عدم دسترسی کاربران به دادههای ذخیرهشده در سرور شبکهی خصوصی که پشت دیوارآتش دوم و خارج از شبکه DMZ است. البته، برای رفع این مشکل زمانی که قصد دارید برای مثال پایگاه داده ایمیلها را در پشت فایروال دوم قرار دهید باید با اختصاص دادن نام کاربری و رمزعبور اجازهی دسترسی کاربران تأییدشده را صادر کنید.

در عمل راهاندازی شبکهی DMZ معایب خاصی ندارد؛ اما عمیقا نیاز به دانش دارد و هرکسی مناسب راهاندازی شبکهی دیامزی نیست. در واقع، راهاندازی ناقص و غلط شبکهی دیامزی است که باعث ایجاد مشکل اساسی خواهد شد. زیرا، اگر فرایند راهاندازی دقیق پیش نرود ممکن است موجب ازدست دادن یا کپی شدن همهی دادهها سیستم شود. بنابراین، توصیهی اکید میشود که با دانش کافی اقدام به راهاندازی کنید تا بتوانید از مزایای این شبکه بهرهمند شوید.

بنابراین، راهاندازی شبکهی DMZ نادرست میتواند علاوه بر از دست دادن اطلاعات، موجب افزایش احتمال قرارگیری در معرض حملات مخرب شود، زیرا در صورت تلاش برای نفوذ به سیستم هشداری داده نمیشود و مدیر شبکه نیز با خیال اینکه همهچیز تحت کنترل است، ترافیک ورودی و خروجی را مورد بررسی قرار نخواهد داد. فراموش نکنید که بهطور کلی، شبکهی دیامزی نمیتواند در برابر نفوذ معجزه کند؛ اما یکی از اقداماتی است که میتواند ضریب احتمال نفوذ و نشت اطلاعات را کاهش دهد.

طراحی و ساختار شبکهی DMZ

شبکهی DMZ نوعی شبکهی نامحدود و باز است که برای راهاندازی آن میتوان با توجه به تعداد فایروالهای مورد استفاده، از طراحیهای گوناگونی استفاده کرد. برای مثال میتوان به راهاندازی با یک فایروال گرفته تا دو فایروال و حتی چند فایروال تا بدین ترتیب امنیت شبکه افزایش چشمگیری داشته باشد. بخش بزرگی از شبکههای DMZ امروزی از معماری دو دیواره استفاده میکنند، زیرا این نوع طراحی شرایطی را ایجاد میکند که میتوان آن را بیشتر توسعه داد و سیستمهای پیچیدهتری بهوجود آورد.

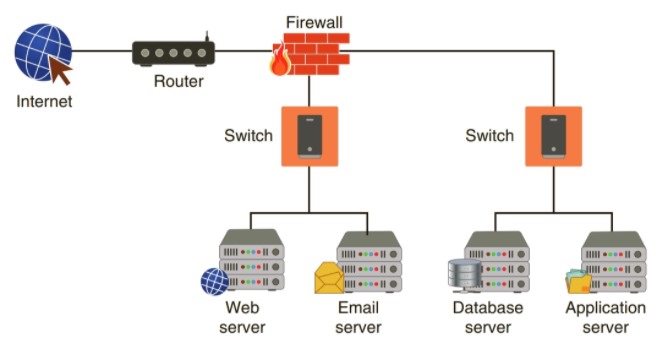

۱. شبکه با فایروال منفرد: شبکهی DMZ با یک فایروال سه بخش اصلی دارد که شامل فایروال، سوئیچها و سرورها میشوند. علاوه بر این، شبکهی دیامزی تک فایروال حداقل، نیاز به ۳ رابط شبکه (Network Interface) دارد و ممکن است در بعضی ساختارها تعداد رابطهای شبکه بیشتر باشد. رابط شبکه بهطور خلاصه، به آنچه بین تجهیزات دیجیتالی ارتباط ایجاد میکند، گفته میشود. این رابطها ممکن است نرمافزاری یا سختافزاری باشند.

در شبکهی دیامزی با یک فایروال اولین رابط «شبکهی خارجی» است که اتصال اینترنت عمومی را به فایروال وصل میکند. دومین رابط «شبکهی داخلی» را تشکیل میدهد و سومین رابط به شبکهی دیامزی متصل میشود. قوانین مختلفی ترافیک دادههای شبکه را برای دسترسی به دیامزی بررسی و کنترل میکنند و اتصال به شبکهی داخلی را محدود خواهند کرد.

۲. شبکه با فایروال دوگانه: استقرار شبکهی دیامزی بین دو فایروال اغلب روش ایمنتری است. اولین فایروال فقط اجازهی عبور ترافیک خارجی به شبکهی DMZ را میدهد و فایروال دوم فقط اجازهی عبور ترافیک از دیامزی به شبکهی داخلی را میدهد. بنابراین، هکر برای نفوذ به شبکهی محلی سازمان باید از دو فایروال عبور کند. طبق این ساختار، شبکهی DMZ با دو فایروال نیز از سه بخش تشکیل میشود: فایروالها، شبکهی دیامزی و شبکهی محلی.

همچنین، سازمانها میتوانند برای افزایش ضریب ایمنی در بخشهای مختلف شبکه ایستگاههای کنترل امنیتی مختلفی ایجاد کنند. به بیانی دیگر، بهکارگیری سامانههای تشخیص نفوذ (IDS) و سامانههای جلوگیری از نفوذ (IPS) درون شبکه دیامزی امکان مسدودسازی ترافیک هر دادهای را فراهم میکند و فقط به درخواستهای پروتکل امن انتقال ابرمتن (HTTPS) روی لایهی TCP و پورت ۴۳۳ اجازهی عبور خواهد داد.

علاوهبراین دو مدل که بر اساس تعداد فایروال طبقهبندی میشود، شبکهی DMZ از نظر امنیتی و سطح دسترسی نیز در دو مدل قابلراهاندازی است.

۱- شبکهی DMZ ساختهشده برای دسترسی بدون احراز هویت که به آن DMZ ناشناس میگویند.

۲- شبکهی DMZ ساختهشده برای دسترسی با احراز هویت و کاربران شناختهشده.

برای مثال، اگر وبسایتی روی اینترنت دارید که قرار است در دسترس همه باشد، باید برای دسترسی به آن امکان دسترسی بدون احراز هویت را فراهم کنید و آن را در بخشی از شبکهی DMZ قرار دهید که دسترسی برای عموم را دارد. اما، اگر وبسایت شما خصوصی است و مورد استفادهی کارمندان یا مشتریان خاصی قرار دارد، میتوان آن را به گونهای در دسترس قرار داد که از طریق احراز هویت و با نام کاربری و رمزعبور به آن وارد شوند.

یکی از کاربردهای مهم DMZ ناشناس که محبوبیت آن را دو چندان میکند، ساخت و ایجاد هانی نت (Honeynet) است. در واقع، هانی نت شبکهای است که از چندین هانی پات برای فریب دادن هکرها تشکیل شده تا به کمک آنها شناسایی و گرفتار شوند یا اینکه آنها را از دستیابی به منابع اصلی شبکه منحرف کنند. اغلب کامیپوترهای هانی نت ماشینهای مجازی هستند که همگی روی یک ماشین فیزیکی نصب شدهاند و سیستمهای تشخیص نفوذ و سایر سامانههای نظارتی از طریق آنها تمام حرکات و تکنیکها و هویتهای هکر را جمعآوری میکنند.

کاربرد شبکهی DMZ

شبکهی DMZ از همان ابتدای معرفی فایروالها، یکی از روشهای فراگیر حفاظت از امنیت اطلاعات شبکههای سازمانی بهحساب آمده است. همانطور که پیشتر گفته شد مهمترین کاربرد شبکهی منطقه غیرنظامی حفاظت از دادههای حساس سازمانی و سیستمهای شبکهی محلی و منابع داخلی سازمان است که سازوکاری مشابه با خندقهای اطراف قصرها و شهرها در هزاران سال پیش دارد.

کسبوکارهای زیادی امروزه در حال استفاده از ماشینهای مجازی هستند تا به کمک آنها شبکههای خود یا اپلیکیشنهای خاصی را از سایر سیستمها جدا کنند. علاوه بر این، رشد فضاهای ابری با سرویسهای سریع و هزینهی کمتر باعث شده است که کسبوکارها دیگر به راهاندازی سرورهای داخلی نیاز نداشته باشند.

از سویی دیگر، اغلب کسبوکارها با بهکارگیری روش نرمافزار بهعنوان یک سرویس (Software as a service) که آن را با سرنام SaaS نشان میدهند و میتوان از آن به تعبیر «اجاره نرمافزار» و «رایانش ابری» نیز یاد کرد، بخش اعظم زیرساختهای خارجی خود را به فضاهای ابری منتقل کردند.

برای مثال، یک سرویس ابری مثل مایکروسافت آژور برای سازمانها امکانی را فراهم میکند که اپلیکیشنها را روی به صورت on-premises (رایانش درون سازمانی و محلی) و روی شبکههای مجازی خصوصی (ویپیان) راهاندازی کنند تا از رویکرد ترکیبی بهرهمند شوند و شبکهی DMZ در بین این دو استقرار یابد. این روش همچنین برای زمانی کاربردی است که ترافیک خروجی نیاز به بازرسی دارد یا باید ترافیک بین مرکز داده on-premises و شبکههای مجازی کنترل شود.

علاوهبراینها، شبکهی DMZ در برخورد با خطرات امنیتی در فناوریهای جدید مثل دستگاههای اینترنت اشیاء (IoT) و سیستمهای فناوری عملیاتی (Operational Technology) که تولید و ساخت محصولات را هوشمندسازی میکنند؛ اما موجب افزایش گسترهی خطرات تهدیدی خواهند شد نیز کارآمد ظاهر شده است.

علت این است که تجهیزات سیستمهای فناوری عملیاتی (OT) برای مقابله یا بازیابی از حملات سایبری مانند دستگاههای IoT طراحی نشدند و در نتیجه باعث شدهاند که با بهکارگیری از تجهیزات سیستم عملیاتی دادهها و منابع حیاتی سازمانها را در معرض خطرات درخورتوجهی قرار دهد. بنابراین، شبکهی DMZ با تقسیمبندی شبکهی خطر، نفوذ هکری را که بتواند به زیرساختهای صنعتی آسیب بزند؛ بهطور چشمگیری کاهش خواهد داد.

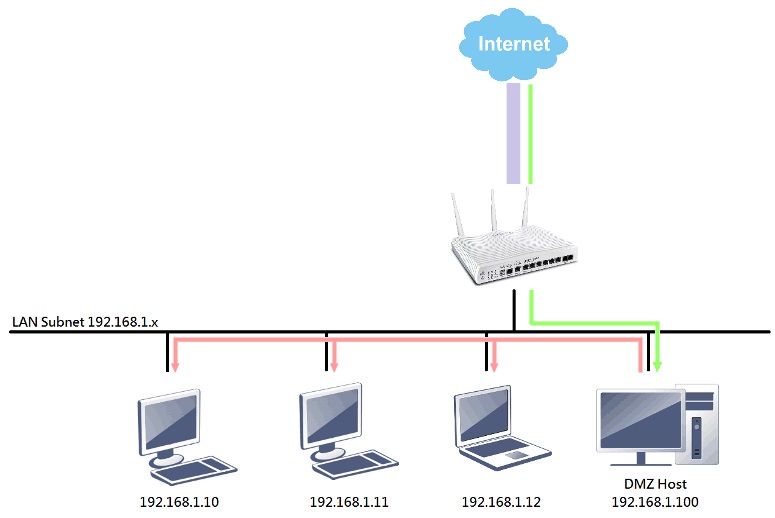

یکی دیگر از کاربردها شبکهی DMZ میتواند برای شبکههای خانگی باشد که در آن کامپیوترها و سایر دستگاهها از طریق روتر به اینترنت متصل میشوند و سپس به یک شبکهی محلی پیکربندی میشوند. برخی از روترهای خانگی ویژگی میزبانی DMZ را برای شبکه فراهم میکنند. این ویژگی را میتوان متفاوت از زیرشبکهی DMZ مورد استفاده در سازمانها قلمداد کرد. ویژگی هاست DMZ موجود در مودم مشخص میکند که یک دستگاه در شبکهی خانگی خارج از فایروال بهعنوان شبکهی DMZ کار کند، درحالیکه سایر دستگاههای شبکهی خانگی داخل فایروال به فعالیت بپردازند.

در برخی موارد، شاهد آن هستیم که کنسول بازیهای ویدئویی نقش میزبان DMZ را ایفا میکند تا بدین ترتیب فایروال مزاحم اجرای بازیهای آنلاین نشود. از سویی دیگر، کنسول بازی گزینهی بهتری برای به عهده گرفتن نقش هاست DMZ بهحساب میآید زیرا در مقایسه با کامپیوتر شخصی، دادههای حساسی ذخیره نمیکنند.

دیگر کاربردی که میتوان برای شبکهی DMZ در نظر گرفت بهکارگیری آن در سامانهی کنترل صنعتی (ICS) بهعنوان راه حلی برای مقابله با خطرات امنیتی است. تجهیزات صنعتی مثل موتورهای توربین یا سایر سامانههای کنترل صنعتی در تعامل کامل با فناوری اطلاعات قرار دارند تا محیط تولید را هوشمند و کارآمد کنند؛ اما همین تعامل میتواند باعث ایجاد تهدیدهای جدی نیز شود.

با وجود اینکه بسیاری از تجهیزات فناوریهای عملیاتی یا صنعتی (OT) به اینترنت متصل میشوند؛ اما به گونهای طراحی نشدند که مانند دستگاههای IT حملات و نفوذ هکرها را مدیریت کنند. بنابراین، شبکهی DMZ با افزایش تقسیمبندی شبکه کار را برای نفوذ و عبور باجافزارها و سایر تهدیدات شبکه بین سیستمهای آیتی و تجهیزات عملیاتی آسیبپذیر دشوار میکند.

در مثالهای سادهتر از کاربرد شبکهی DMZ باید به راهاندازی سرورهای ایمیل، افتیپی و وبسایت در این نوع شبکهها اشاره کرد. ایمیل سرویسی است که کاربر با آن از طریق اینترنت تعامل دارد و قرارگیری سرور ایمیل در شبکهی حفاظتشدهی دیامزی آسیبپذیری اطلاعات شخصی کاربران را کاهش میدهد؛ اما برای افزایش ضریب ایمنی توصیه میشود که پایگاه دادهی ایمیل را درون شبکهی دیامزی قرار ندهید و آن را بعد از فایروال دوم شبکه کنید.

بهطور کلی، کاربرد اصلی شبکهی DMZ ایجاد ایستگاههای ایست و بازرسی برای کنترل ترافیک بین شبکه است که میتواند بر اساس نیاز شبکه در سناریوهای مختلف و به طرق متفاوت مورد استفاده قرار بگیرد. شاید ادعای پوچی نباشد که بگوییم امروزه اطلاعات یکی از ارزشمندترین داراییها است که نقش پول رایج بین شرکتهای بزرگ و در مقیاس بزرگتر بین کشورها را ایفا میکند؛ بنابراین هرگونه تلاش برای حفظ اطلاعات قدمی با اهمیت است.

معمولاً هر شرکتی که اطلاعات حساسی دارد که روی سرورهای شرکت ذخیره میشوند و بهصورت عمومی از طریق اینترنت با کاربران تعامل دارد، میتواند با توجه به نیازش از شبکهی DMZ استفاده کند. اهمیت این موضوع گاهی تا جایی پیش میرود که برخی شرکتها از نظر قانونی موظف هستند که شبکهی دیامزی اختصاصی خود را راهاندازی کنند. برای مثال، شرکتهای فعال در زمینه پزشکی و سلامت باید سامانههای خود را طوری ایجاد کنند که از نشت اطلاعات حساس کاربران جلوگیری کند.

هاست DMZ چیست؟

هاست DMZ کمی متفاوت با شبکهی DMZ است. در واقع، شبکهی DMZ همانطور که گفته شد ایجاد یک فضای جداگانه و ایزوله از شبکهی اصلی است که در مقیاس بزرگ کاربرد دارد. اما، هاست دیامزی (DMZ Host) یکی از ویژگیهایی است که توسط روترهای خانگی ارائه میشود و در بخش تنظیمات مودم میتوان آن را فعال کرد. این ویژگی به شما امکان میدهد که فقط یک کامپیوتر یا دستگاه از شبکهی خانگی خود را در معرض اینترنت قرار دهید.

مشکلی که هاست دیامزی روتر دارد این است که اگر به ویروسی آلوده شود، ازآنجاکه با سایر دستگاههای شبکه تعامل دارد، میتواند باقی دستگاههای شبکهی داخلی را نیز آلوده کند. بنابراین، تأکید مؤکد داریم که اگر ضرورتی ندارد به هیچ عنوان بهصورت معمول از قابلیت DMZ روتر خانگی خود استفاده نکنید.

فعالسازی قابلیت هاست DMZ بدین معنا است که روتر خانگی شما تمام پورتها را باز میکند و به تمام پینگها و کوئریهای دریافتی از اینترنت پاسخ میدهد. با وجود اینکه احتمالاً کامپیوتر شخصی یا سرور شما نرمافزار فایروال دیگری دارد؛ اما روتر خط مقدم دفاعی سیستم دربرابر حملات بهشمار میرود و با تبدیل شدن روتر به هاست DMZ سیستم شما یک لایه امنیتی مهم را از دست خواهد داد و دیوار آتش روتر نمیتواند حملات را مسدود کند.

جمعبندی

شبکهی DMZ نوعی حائل است که بهعنوان لایهی حفاظتی عمل میکند و میتواند ترافیک ورودی به شبکهی داخلی را فیلتر کند و با بررسی دادههای ورودی و خروجی از نفوذ هکرها و نشت اطلاعات جلوگیری کند. در واقع، این فضا فرصتی ایجاد میکند که سامانههای تشخیص نفوذ و سامانههای جلوگیری از نفوذ بتوانند ابتکار عمل را در مواجه با مهاجمان به دست بگیرند. راهاندازی شبکهی DMZ نیاز به تخصص دارد و با توجه به حساسیت بالای استفاده از شبکهی دیامزی توصیهی اکید میشود که بدون دانش کافی اقدام به ایجاد شبکه نکنید.

اگر تجربهی راهاندازی یا استفاده از شبکههای DMZ را داشتهاید، با ما به اشتراک بگذارید.