روش هوشمندانه هکرهای کرهشمالی برای دسترسی به حساب جیمیل و سرقت اطلاعات از آن

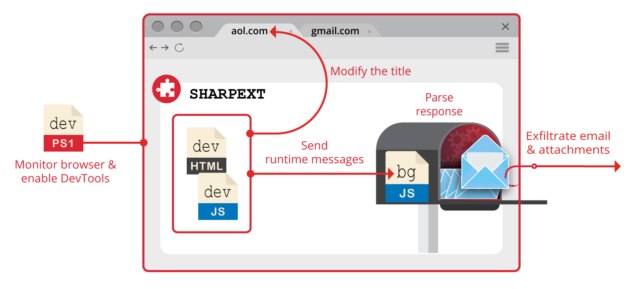

محققان بدافزاری کشف کردهاند که قبلاً نمونهی آن دیده نشده است. هکرهای کرهشمالی از این بدافزار برای خواندن و دانلود مخفیانهی ایمیل و پیوستهای آن از حسابهای جیمیل و AOL کاربران هدف خود استفاده کردهاند. Volexity در پستی وبلاگی گزارش داد محققان امنیتی این شرکت موفق شدهاند بدافزار جدیدی به نام SHARPEXT کشف کنند که از ابزارهای هوشمندانهای برای نصب افزونه روی مرورگرهای اج و کروم استفاده میکند.

سرویسهای ایمیل این افزونهها را نمیتوانند شناسایی کنند و ازآنجاکه کاربر مرورگر را قبلاً با استفاده از روش احراز هویت چندعاملی تأیید کرده است، این معیار امنیتی هیچ نقشی در جلوگیری از نفوذ به حساب کاربر ایفا نمیکند. این افزونه در فروشگاه وب کروم گوگل و صفحهی افزونههای مایکروسافت یا هر منبع دانلود شناختهشدهی دیگری دردسترس نیست و نصب آن به نقص امنیتی در جیمیل و AOL نیاز ندارد.

Volexity میگوید این بدافزاز از یک سال قبل استفاده شده و گروهی هکری با عنوان SharpTonge آن را توسعه داده است. این گروه تحتحمایت کرهشمالی قرار دارد و با گروهی مطابقت دارند که محققان دیگر آنها را با عنوان کمسوکی دنبال میکند. SHARPEXT سازمانهایی را در ایالات متحده و اروپا و کرهجنوبی هدف قرار میدهد که روی سلاحهای هستهای و سایر موضوعاتی کار میکنند که کرهشمالی آنها را برای امنیتش مهم میداند.

استیون آدایر، رئیس Volexity در ایمیلی گفت افزونهی مخرب SHARPEXT ازطریق روش فیشینگ و مهندسی اجتماعی و با ارسال سندی مخرب روی سیستم هدف نصب میشود. پیشازاین شاهد بودیم که عوامل تهدید کرهشمالی حملههایی از نوع فیشینگ انجام میدهند که هدف اصلیشان وادارکردن قربانی برای نصب افزونه روی مرورگر بود؛ درحالیکه این افزونه درواقع مکانیزمی برای سوءاستفاده و سرقت است. این بدافزار فقط روی ویندوز کار میکند؛ اما آدایر میگوید میتوان از آن برای آلودهکردن مروگرهای فعال در macOS یا لینوکس نیز استفاده کرد.

نصب افزونهی مرورگر در طول عملیات فیشینگ بدون اینکه کاربر متوجه این موضوع شود، کار آسانی نیست. توسعهدهندگان SHARPEXT بهوضوح به تحقیقات مختلف در این حوزه توجه ویژهای کردهاند که نشان میدهد چگونه مکانیزمی امنیتی در موتور مرورگر کرومیوم از ایجاد تغییرات در تنظیمات حساس کاربر جلوگیری میکند که ازطریق بدافزارها انجام میشود.

هربار که تغییر قانونی روی این مرورگر اعمال شود، هشی رمزنگاریشده از برخی کدها دریافت خواهد شد که این هشها هنگام راهاندازی ازطریق مروگر تأیید میشوند و اگر طی این فرایند با مشکل مطابقتنداشتن مواجه شود، مرورگر درخواست میکند تا تنظیمات قبلی بازیابی شوند. مهاجمان برای اینکه بتوانند چنین حفاظتی را انجام دهند، ابتدا باید موارد زیر را از کامپیوتر هدف استخراج کنند:

- یک کپی از فایل resources.pak از مرورگر که حاوی HMAC استفادهشده در کروم است

- مقدار S-ID کاربر

- فایلهای Preferences و Secure Preferences از سیستم کاربر

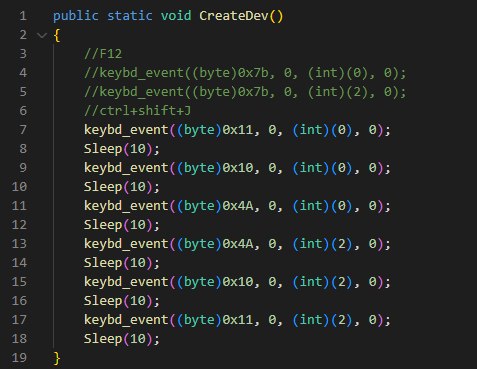

SHARPEXT پس از اصلاح فایلهای Preferences و Secure Preferences (فایلهای ترجیحات انتخابی کاربر)، افزونهی مخرب را بهطورخودکار بارگیری و یک اسکریپت در PowerSell اجرا میکند که میتواند DevTools را در حالت فعال قرار دهد. این تنظیم به مرورگر اجازه میدهد کد و تنظیمات سفارشیسازیشده را اجرا کند.

Volexity توضیح میدهد:

اسکریپت در حلقهای بیانتها اجرا میشود و فرایندهای مرتبط با مرورگر هدف را بررسی میکند. اگر هر مرورگر هدفمندی در حالت اجرا یافت شود، این اسکریپت عنوان برگه را برای کلمهی کلیدی خاصی بررسی میکند. این کلمه بسته به نسخهی SHAREXT بهعنوان مثال 05101190 یا Tab+ است و با استفاده از پسوند مخرب، هنگام تغییر وضعیت یک برگه یا بارگیری صفحه فعال میشود.

کلیدهای ارسالی معادل فشردن کلیدهای CTRL+Shift+J هستند که میانبری برای فعالکردن DevTools است. درنهایت، اسکریپت PowerShell با استفاده از API موسوم به ShowWindow و پرچم SW_HIDE، پنجرهی DevTools را پنهان میکند که بهتازگی باز شده است. در پایان فرایند، DevTools در تب فعال میشود؛ اما پنجرهی آن پنهان باقی خواهد ماند.

علاوهبراین، اسکریپت مذکور برای مخفیکردن هر پنجرهی دیگری استفاده میشود که میتواند به قربانی هشدار دهد. بهعنوان مثال، مایکروسافت اج بهصورت دورهای پیام هشداری به کاربر نمایش میدهد و اگر برنامههای افزودنی در حالت توسعهدهنده اجرا شوند، اسکریپت بهطوردائم بررسی میکند آیا پنجره ظاهر میشود یا خیر و سپس آن را با استفاده از ShowWindow و پرچم SW_HIDE پنهان خواهد کرد.

افزونهی مخرب پس از نصب، میتواند درخواستهای زیر را انجام دهد:

| HTTP POST Data | توضیحات |

|---|---|

| mode=list | ایمیلهایی که قبلاً از قربانی جمعآوریشده را فهرست کنید تا مطمئن شوید موارد تکراری آپلود نخواهند شد. این فهرست بهطورمداوم با اجرای SHARPEXT بهروز میشود. |

| mode=domain | دامنههای ایمیلی را فهرست کنید که قربانی قبلاً با آنها ارتباط برقرار کرده است. این فهرست بهطورمداوم با اجرای SHARPEXT بهروز میشود. |

| mode=black | فهرست سیاهی از فرستندگان ایمیل را جمعآوری کنید که هنگام جمعآوری ایمیل از قربانی باید نادیده گرفته شوند. |

| mode=newD&d=[data] | یک دامنه به فهرست همهی دامنههایی اضافه کنید که قربانی مشاهده کرده است. |

| mode=attach&name=[data]&idx=[data]&body=[data] | پیوستی جدید در سرور راه دور آپلود کنید. |

| mode=new&mid=[data]&mbody=[data] | دادههای جیمیل را در سرور راهدور آپلود کنید. |

| mode=attlist | اظهارنظر مهاجم؛ فهرست پیوستی دریافت کنید تا استخراج شود. |

| mode=new_aol&mid=[data]&mbody=[data] | دادههای AOL را در سرور راه دور آپلود کنید. |

SHARPEXT به هکرها اجازه میدهد تا فهرستی از آدرسهای ایمیل را ایجاد کنند تا آنها را نادیده بگیرند و ایمیلها یا پیوستهایی را پیگیری کنند که قبلاً بهسرقت رفتهاند. Volexity خلاصهی زیر را از اجزای مختلف SHARPEXT ارائه کرده است:

پس از انتشار پست وبلاگی Volexity، یکی از سخنگویان گوگل در ایمیلی اعلام کرد که افزونهی مخرب در سرورهای گوگل میزبانی نشده است و پس از حملهی موفق فیشینگ یا مهندسی اجتماعی، بهعنوان بدافزار روی سیستم قربانیان نصب میشود. خدمات ضدبدافزار و استفاده از سیستمعاملهای امنیتی ازجمله کروم، بهترین روشها برای جلوگیری از این نوع حملهها و حملات مشابه هستند.

پست وبلاگی Volexity تصاویر و نام فایلها و سایر شاخصها را ارائه میکند که افراد آموزشدیده میتوانند از آنها برای تعیین این موضوع استفاده کنند که آیا SHARPEXT به سیستم آنها نفوذ کرده است یا خیر. شرکت یادشده هشدار دارد که این تهدید در طول زمان گسترش یافته است و بهاحتمال زیاد بهاینزودیها از بین نخواهد رفت. این شرکت امنیتی گفت:

زمانیکه برای اولینبار با SHARPEXT مواجه شدیم، بهنظر میرسید که در مراحل اولیهی توسعه قرار دارد و حاوی اشکالات متعددی است که این موارد نشانههایی از نابالغبودن ابزار ارائه میداد. جدیدترین بهروزرسانیها نشان میدهد که مهاجم با این بدافزار به اهداف خود دست یافته و درنتیجهی اصلاح مشکلات آن، ارزشش را داشته است.