یک کمپین هک گسترده، شرکتهای سراسر دنیا را هدف قرار داده است

تاکنون شرکتهای مختلفی توسط هکرها مورد حمله قرار گرفتهاند. این اتفاق یکی از رایجترین شیوههای هک در عصر حاضر است؛ زیرا شرکتهای بزرگ دارای اطلاعات بسیار ارزشمندی هستند که توجه هر سودجویی را به خود جلب میکند. اما مشکل اصلی زمانی آغاز میشود که یک گروه تصمیم به هک کردن تعداد زیادی از شرکتها بگیرند. زمانیکه چنین اتفاقی رخ میدهد افراد بسیار بیشتری درگیر این مسئله میشوند و شرایط خطرناکتر خواهد بود. هرچه سیستمهای امنیتی پیشرفتهتر شوند، هکرها همیشه راهی برای نفوذ پیدا میکنند. بهتازگی گزارشی در فضای مجازی منتشر شده است که از یک گروه هکر قدرتمند خبر میدهد.

محققان موفق به کشف گروهی شدهاند که در قالب یک کمپین، از ابزارها و روشهای پیچیده برای نفوذ به شبکهی شرکتها در سراسر جهان استفاده میکند. این هکرها که به احتمال زیاد از یک گروه معروف هستند که بودجه آنها توسط دولت چین تأمین میشود، از دو دسته ابزار مختلف استفاده میکنند؛ بعضی از این ابزارها معمولی هستند و دستهی دیگر سفارشیشده و اختصاصی. یکی از ابزارهای مذکور از Zerologon استفاده میکند؛ که به یک آسیبپذیری در سرور ویندوز گفته میشود. البته پچ امنیتی مربط به آن در ماه آگوست منتشر شده است. این مشکل میتواند به مهاجمان امکان دسترسی سریع به سیستمهای آسیبپذیر بدهد.

شرکت امنیتی سیمانتک (Symantec) از نام رمز Cicada برای این گروه استفاده میکند که به اعتقاد عموم بودجهی آن توسط دولت چین تأمین میشود. گروه Cicada که هیچ ارتباط و وابستگی به شرکتهای دیگر ندارد، حداقل از سال ۲۰۰۹ در هک به سبک جاسوسی فعال بوده است و تقریبا بهطور انحصاری شرکتهای مرتبط با ژاپن را هدف قرار میدهد. نکته جالب اینجا استکه شرکتهای هدف این کمپین در ایالات متحده آمریکا و سایر کشورها مستقر هستند؛ اما همه آنها به گونهای با ژاپن یا شرکتهای ژاپنی پیوند دارند. این یعنی هدف اصلی این گروه ضربه زدن به ژاپن و شرکتهای این کشور است.

محققان شرکت امنیتی سیمانتک در گزارشی اعلام کردند:

... با دامنهی گسترده صنایع مورد هدف این حملات، سازمانهای ژاپنی در همه بخشها باید آگاه باشند که در معرض خطر این نوع فعالیتها هستند.

در این حملات از DLL loading side استفاده گستردهای میشود؛ این روشی است که در آن، مهاجمان یک کتابخانهی ویندوز را با یک فایل مخرب جایگزین میکنند. مهاجمان از DLL loading side برای تزریق بدافزار به فرآیندهای قانونی استفاده میکنند تا بتوانند مانع از شناسایی هک توسط نرمافزار امنیتی شوند.

این کمپین همچنین از ابزاری استفاده میکند که توانایی بهرهبرداری از باگ Zerologon دارد. هکرها در این روش با ارسال یک رشته صفر در سری پیامهایی که از پروتکل Netlogon بهره میبرند، سرورهای ویندوز را که برای ورود کاربران به شبکه از آنها استفاده میشود به اشتباه میاندازند. هکرها میتوانند از باگ امنیتی Zerologon برای دسترسی به کنترلکنندههای دامنه Active Directory دسترسی پیدا کنند و از آن استفاده کنند؛ این بخش مانند یک دروازهبان قدرتمند برای همه ماشینهای متصل به شبکه عمل میکند.

مقالههای مرتبط:

مایکروسافت در آگوست پچ امنیتی این آسیبپذیری جدی را برای افزایش امنیت کاربران خود منتشر کرد. اما از آن زمان، مهاجمان از این باگ برای نفوذ به سازمانهایی که هنوز این پچ امنیتی را نصب نکردهاند، استفاده میکنند. FBI و سازمان امنیت داخلی ایالات متحده خواستار آن شدهاند که بلافاصله سیستمها از این پچ برای مقابله با نفوذ این افراد استفاده کنند.

از جمله سیستمهایی که در هنگام حملات کشفشده توسط سیمانتک به خطر افتادهاند، میتوان به کنترلکنندههای دامنه (Domain Controllers) و سرورهای فایل (File Fervers) اشاره کرد. محققان این شرکت همچنین شواهدی در مورد فایلهای فاششده از برخی دستگاههای آسیبدیده کشف کردند.

مناطق و صنایع مختلف هدف

اهداف این گروه سودجو از بخشهای مختلف صنعت هستند؛ شامل:

- خودروسازی و شرکتهای سازنده قطعات خودرو (مهمترین اهداف مهاجمان)

- پوشاک

- الکترونیک

- مهندسی

- شرکتهای بازرگانی عمومی

- دولت

- محصولات صنعتی

- ارائهدهندگان خدمات مدیریتشده

- ساخت و ساز

- دارویی

- خدمات حرفهای

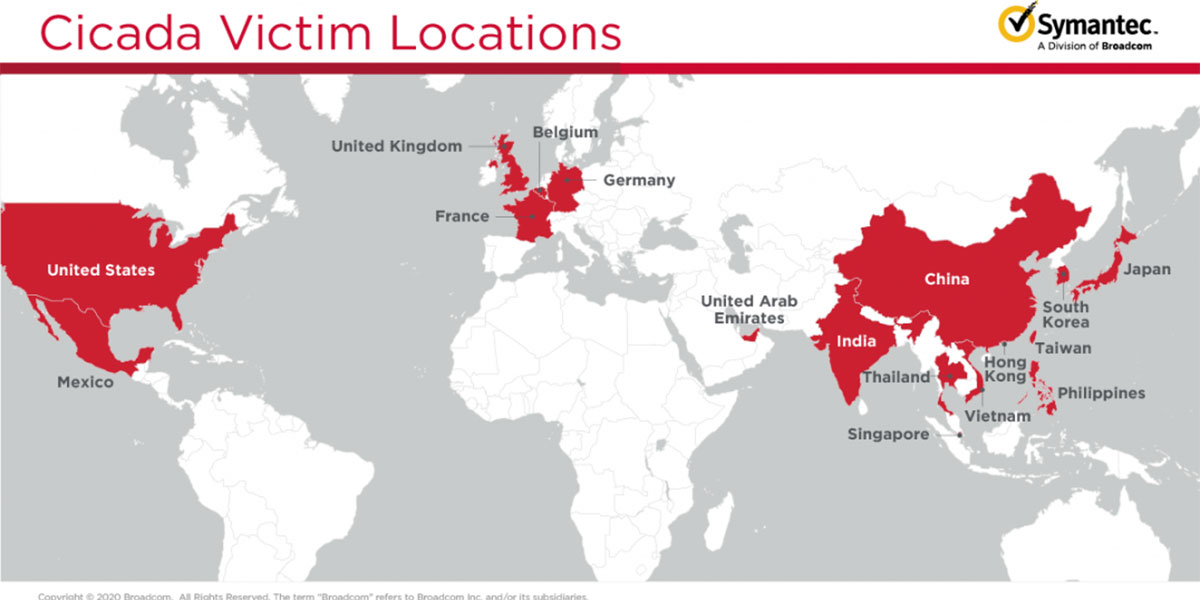

در ادامه نقشهای از مکان جغرافیایی اهداف آورده شده است:

سیمانتک توانسته است حملات مختلف را بر اساس اثر انگشت دیجیتال بدافزار و کد حمله به Cicada مرتبط کند. اثر انگشت مذکور شامل تکنیکهای مبهمسازی و کدی است که در بارگیری جانبی DLL استفاده شده. همچنین ویژگیهایی که در ادامه ذکر شدهاند به ما از اطلاعات اثر انگشت دیجیتال این گروه خبر میدهند. این موارد در سال ۲۰۱۹ توسط شرکت امنیتی Cylance کشف شده بودند:

- مرحله سوم DLL دارای یک نام خاص و مشخص است.

- مرحله سوم DLL از روش CppHostCLR برای تزریق و اجرای مجموعه NET استفاده میکند.

- فایل .NET Loader با ConfuserEx v1.0.0 مبهمسازی شده است.

- فایل نهایی QuasarRAT است که درواقع یک راه نفوذ منبع باز محسوب میشود و پیشتر توسط Cicada استفاده شده است.

محققان سیمانتک نوشتند:

مقیاس عملیات به تواناییهای گروه Cicada اشاره دارد. هدف قرار دادن چندین سازمان بزرگ در جغرافیای مختلف بهطور همزمان، به منابع و مهارتهای زیادی نیاز دارد که بهطور کلی فقط در گروههای تحت حمایت دولتها دیده میشود. پیوندی که همه قربانیان به ژاپن دارند نیز به Cicada اشاره دارد؛ زیرا در گذشته سازمانهای ژاپنی هدف اصلی این گروه بودند.

این متن به این مسئله اشاره دارد که احتمالا این گروه بهطور مستقیم از دولت چین تغذیه میشوند و وظیفهی اصلی آنها حمله به سازمانهای ژاپنی است؛ البته این ادعا هنوز به اثبات نرسیده است. تاکنون شرکتهای زیادی توسط این گروه مورد حمله قرار گرفتهاند و اطلاعات زیادی از آنها فاش شده است.

دیدگاه شما کاربران زومیت دربارهی گروه Cicada چیست؟ آیا به نظر شما این هکرها از سوی دولت چین برای نابودی شرکتهای ژاپنی تأمین میشوند؟